2020年7月10日,Wordfence的威胁情报团队在All In One SEO Pack插件中发现了这一个漏洞。此漏洞使具有贡献者级别访问权限或更高权限的经过身份验证的用户能够注入恶意脚本,如果受害者访问wp-admin面板的“所有文章”页面,该恶意脚本将被执行。

All In One SEO Pack 是一个WordPress SEO插件,安装量超过200万。它提供了几个SEO增强功能,可帮助在搜索引擎上将WordPress网站的内容排名更高。

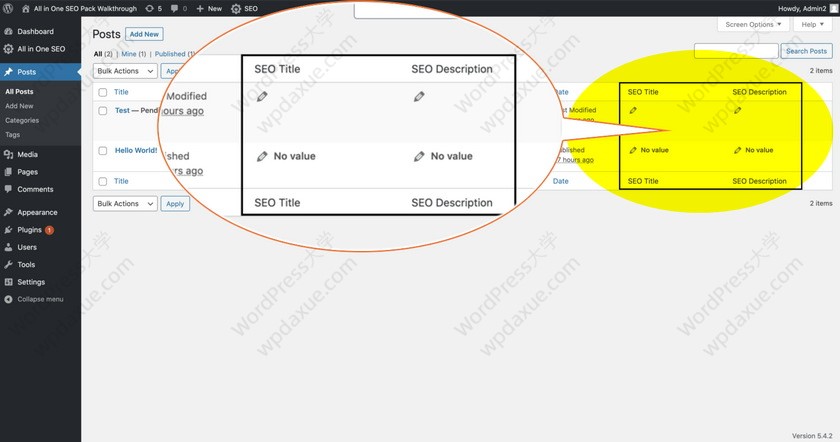

作为其功能的一部分,它允许具有创建或编辑文章功能的用户在编辑文章时直接从文章中设置SEO标题和SEO描述。这使文章建者在编写时更容易改善文章的SEO。所有可以创建文章的用户(例如贡献者、作者和编辑)都可以使用此功能。

不幸的是,文章的SEO元数据,包括SEO标题和SEO描述字段,都没有进行字段清理,从而使较低级别的用户(例如贡献者和作者)能够将HTML和恶意JavaScript注入这些字段。

由于每当用户访问“所有文章”页面时都会执行JavaScript,因此该漏洞将成为攻击者的主要目标,攻击者能够访问允许他们发布内容的帐户。由于贡献者必须提交所有文章以供管理员或编辑审阅,因此恶意的贡献者可以确信特权更高的用户将访问“所有文章”区域以审阅任何待处理的文章。如果恶意JavaScript是在管理员的浏览器中执行的,则可以用来注入后门或添加新的管理用户并接管站点。

与所有XSS漏洞一样,这被认为是中等严重性的安全问题,它可能导致完整的站点接管和其他严重后果。强烈建议立即将其更新为最新版本,在撰写本文时,即All In One SEO Pack 3.6.2版本。

参考自:Wordfence