5 月 5 日,Patchstack 发布了一份关于 ACF(Advanced Custom Fields)中高严重性反映跨站点脚本 (XSS) 漏洞的安全公告,可能影响超过 450 万用户。WP Engine 于 5 月 4 日修补了该漏洞,但 Akamai 安全情报组 (SIG) 报告称,攻击者在 Patchstack 发布后 24 小时内就开始尝试利用该漏洞。

Akamai 首席安全研究员 Ryan Barnett 表示:“一旦利用向量的详细信息被公开发布,扫描和利用尝试就会迅速增加。” “安全研究人员、爱好者和公司在搜索其风险概况时通常会在发布时检查新漏洞。然而,体积正在增加,并且释放和所述增长之间的时间量正在急剧减少。Akamai SIG 分析了 XSS 攻击数据,并确定了 在利用 PoC 公开后 24 小时内开始的攻击。

“特别有趣的是查询本身:威胁参与者复制并使用了文章中的 Patchstack 示例代码。“

Patchstack 的安全公告包括漏洞细分、示例负载和补丁详细信息。

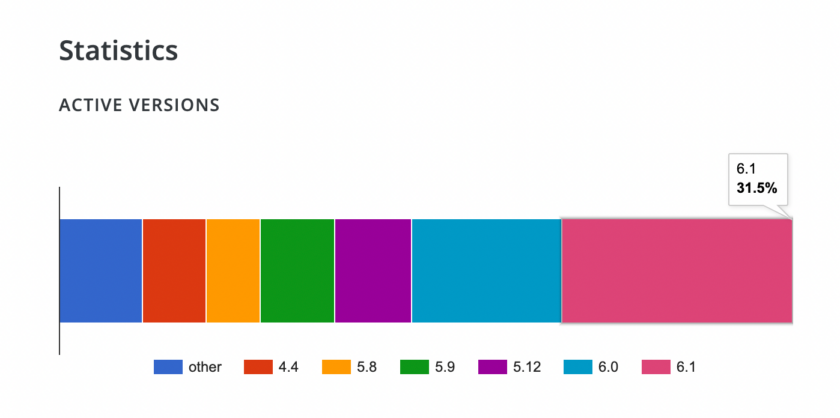

尽管分配为 CVE-2023-30777 的漏洞已被及时修补,并且 WP Engine也在同一天向其用户发出警告,但网站所有者更新到最新的已修补插件版本 (6.1.6) 的速度很慢。只有 31.5% 的插件用户群运行 6.1+ 版本,除非他们受到虚拟补丁等额外安全措施的保护,否则很大一部分人仍然容易受到攻击。

“利用这一点会导致反射 XSS 攻击,威胁行为者可以将恶意脚本、重定向、广告和其他形式的 URL 操纵注入受害站点,”Barnett 说。“反过来,这会将这些非法脚本推送给受影响网站的访问者。这种操纵基本上对网站所有者视而不见,使这些威胁更加危险。”

Barnett 指出,使用 Patchstack 示例代码的攻击者表明这些尝试并不复杂,但全面的安全建议使易受攻击的站点很容易成为攻击目标。

“这凸显出攻击者的响应时间正在迅速缩短,增加了对积极和及时的补丁管理的需求,”Barnett 说。