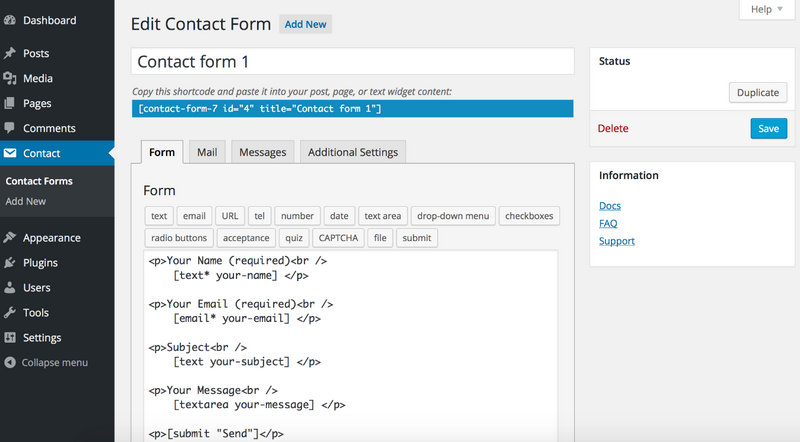

Contact Form 7 是一个安装量超过500万的联系表单插件,很多国外主题几乎都采用这个插件来实现联系表单。Contact Form 7 的5.3.2版修复了一个关键文件上传漏洞,请尽快更新到最新版。

开发者Miyoshi说:“在Contact Form 7 5.3.1和更早的版本中发现了一个不受限制的文件上传漏洞。” “利用此漏洞,表单提交者可以绕过Contact Form 7的文件名清理,并上传一个可以在主机服务器上作为脚本文件执行的文件。”

该漏洞 由Astra Security的 Jinson Varghese Behanan于 2020年12月16日发现,Miyoshi不到24小时后发布了修复程序。Behanan重点介绍了利用此漏洞的几种方法:

- 可以上传Web Shell并注入恶意脚本

- 如果同一服务器上的网站之间没有容器化,则完全接管网站和服务器

- 破坏网站

在插件的用户群有更多时间更新到补丁版本后的两周内,Astra Security计划在该漏洞上发布更多详细信息。

版本5.3.2删除文件名中的控件、分隔符和其他类型的特殊字符,以修复不受限制的文件上传漏洞。所以,如果你的网站使用了 Contact Form 7 插件,请尽快更新到最新版,并建议为该插件开启自动更新功能。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。