Advanced Custom Fields (简称 ACF) 是一个非常优秀的WordPress自定义字段插件,非常多的开发者使用这个插件来为网站添加额外的选项字段,安装量达到了200万以上。

Advanced Custom Fields 最近修补了 5.12.1 版本中的一个缺失授权漏洞,该漏洞可能影响超过一百万用户。该安全问题是由 Ierae Security, Inc 的 Keitaro Yamazaki 发现的,他将其报告给了信息技术促进机构(IPA)。

根据CVE记录信息,该漏洞影响所有ACF 5.12.1之前的所有免费版和收费版本。它允许远程经过身份验证的攻击者在没有正确访问权限的情况下查看数据库上的信息。国家漏洞数据库对该特定漏洞的评分为6.5 中等。

ACF 产品经理 Iain Poulson 解释说,有一些必要条件使攻击成为可能。

“特别是,攻击者必须已经在网站上拥有贡献者级别或更高级别的帐户,因此他们很可能是网站所有者认识的人,”Poulson 说。“要使攻击成功,还必须具备许多其他条件。我不想详细说明这些条件是什么,因为提供这些信息只会增加有人去寻找符合这些规范的少数网站之一的机会。”

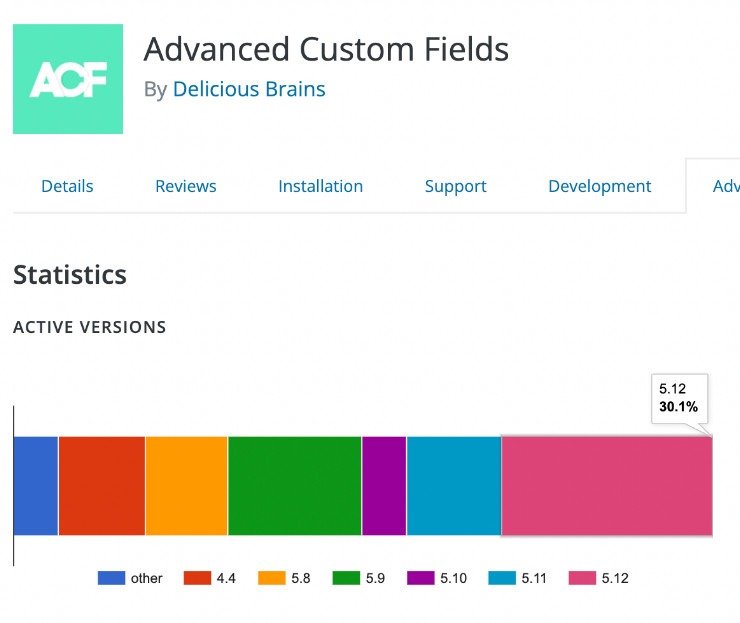

Advanced Custom Fields 于 2022 年 3 月 23 日发布了修补版本 (5.12.1),但该插件的 200 万用户中的大多数 (约 70%) 仍在运行旧版本,因此可能有超过 100 万用户易受攻击。

ACF 的变更日志记录了版本 5.12.1 中的修复,但没有明确将其标识为安全修复。该插件的博客和 Twitter 帐户没有宣布更新,因此用户可能不知道他们的网站存在漏洞。

ACF 代表没有回应我们关于为什么它没有在变更日志中指定为安全修复的评论请求。对于可能关闭自动更新的站点,强烈建议用户更新到最新版本以保护他们的站点。